Kiểm toán Token tự động: Bảo mật hệ thống quy mô lớn

Published on Tháng 1 20, 2026 by Admin

Trong các hệ thống đám mây quy mô lớn, việc quản lý token truy cập là một thách thức khổng lồ. Do đó, kiểm toán token tự động nổi lên như một giải pháp thiết yếu. Bài viết này sẽ phân tích tầm quan trọng, lợi ích và cách triển khai một hệ thống kiểm toán token tự động cho các Kiến trúc sư Đám mây.

Tóm tắt: Bài viết này dành cho Cloud Architects, giải thích tại sao kiểm toán token thủ công không còn hiệu quả ở quy mô lớn. Hơn nữa, chúng tôi sẽ trình bày các lợi ích của việc tự động hóa, bao gồm tăng cường an ninh và giảm chi phí. Cuối cùng, bài viết cung cấp một lộ trình bốn bước để xây dựng hệ thống kiểm toán tự động, cùng với các giải pháp cho những thách thức phổ biến.

Tại sao Kiểm toán Token Thủ công Thất bại ở Quy mô lớn?

Khi một doanh nghiệp phát triển, các phương pháp thủ công nhanh chóng trở nên lỗi thời. Điều này đặc biệt đúng với việc kiểm toán token. Có nhiều lý do cho sự thất bại này.

Khối lượng Token khổng lồ

Các hệ thống hiện đại tạo ra hàng triệu token mỗi ngày. Ví dụ, mỗi microservice, mỗi người dùng, và mỗi phiên làm việc đều có thể yêu cầu một token riêng. Vì vậy, việc theo dõi thủ công từng token là điều không thể. Khối lượng tuyệt đối này làm cho việc kiểm tra bằng tay trở nên chậm chạp và không hiệu quả.

Vòng đời Token phức tạp

Token không chỉ được tạo ra rồi biến mất. Chúng có vòng đời phức tạp bao gồm việc cấp phát, làm mới, và thu hồi. Hơn nữa, các token có thể có các quyền hạn khác nhau. Việc quản lý thủ công các vòng đời này trên hàng ngàn token là một công việc cực kỳ khó khăn và dễ gây nhầm lẫn.

Rủi ro sai sót từ con người

Con người không thể tránh khỏi sai lầm, đặc biệt là với các công việc lặp đi lặp lại. Một kiểm toán viên có thể bỏ sót một token có quyền hạn quá mức. Hoặc họ có thể quên thu hồi một token không còn được sử dụng. Do đó, những sai sót nhỏ này có thể tạo ra các lỗ hổng bảo mật nghiêm trọng cho toàn bộ hệ thống.

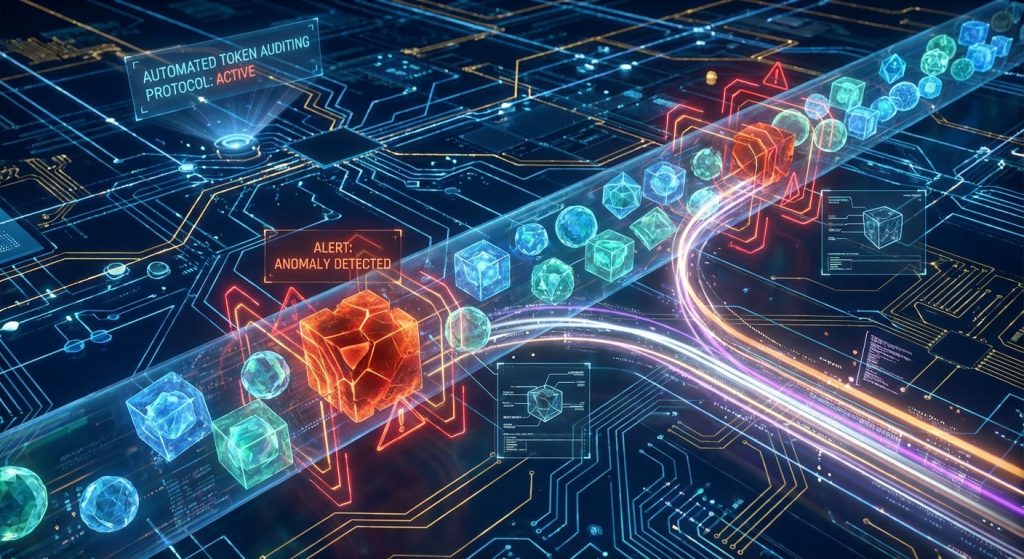

Giới thiệu về Kiểm toán Token Tự động

Kiểm toán token tự động là quá trình sử dụng các công cụ và kịch bản để giám sát liên tục các token truy cập trong hệ thống của bạn. Thay vì kiểm tra định kỳ bằng tay, hệ thống tự động sẽ phân tích dữ liệu token theo thời gian thực. Điều này giúp phát hiện các vấn đề ngay lập tức.

Ví dụ, một hệ thống tự động có thể quét các bản ghi (log) từ nhà cung cấp danh tính (IdP), cổng API (API Gateway) và các ứng dụng. Sau đó, nó đối chiếu thông tin này với một bộ quy tắc được xác định trước. Nếu phát hiện bất kỳ sự bất thường nào, hệ thống sẽ ngay lập tức gửi cảnh báo hoặc thực hiện hành động khắc phục.

Các Lợi ích Chính của Tự động hóa

Việc chuyển đổi sang kiểm toán token tự động mang lại nhiều lợi ích đáng kể cho các tổ chức, đặc biệt là những tổ chức hoạt động ở quy mô lớn.

Tăng cường An ninh Vượt trội

Lợi ích rõ ràng nhất là an ninh được cải thiện. Hệ thống tự động có thể phát hiện các mối đe dọa gần như ngay lập tức. Ví dụ, nó có thể nhận ra một token bị đánh cắp đang được sử dụng từ một địa điểm bất thường. Do đó, đội ngũ an ninh có thể phản ứng nhanh hơn nhiều so với quy trình thủ công.

Đảm bảo Tuân thủ Dễ dàng

Nhiều ngành công nghiệp yêu cầu tuân thủ các tiêu chuẩn bảo mật nghiêm ngặt như PCI DSS hoặc HIPAA. Kiểm toán tự động giúp tạo ra các báo cáo tuân thủ một cách dễ dàng. Hơn nữa, nó cung cấp bằng chứng liên tục rằng các chính sách bảo mật đang được thực thi, giúp quá trình kiểm toán của bên thứ ba trở nên suôn sẻ hơn.

Giảm Chi phí Vận hành

Mặc dù có chi phí thiết lập ban đầu, tự động hóa giúp tiết kiệm đáng kể về lâu dài. Nó giải phóng các kỹ sư an ninh khỏi các công việc kiểm toán tẻ nhạt. Thay vào đó, họ có thể tập trung vào các nhiệm vụ chiến lược hơn. Điều này giúp tối ưu hóa nguồn nhân lực và giảm chi phí vận hành tổng thể.

Cải thiện Khả năng Hiển thị

Các hệ thống tự động cung cấp một cái nhìn toàn cảnh và chi tiết về việc sử dụng token trên toàn bộ tổ chức. Các bảng điều khiển (dashboard) trực quan giúp các kiến trúc sư đám mây hiểu rõ ai đang truy cập vào cái gì và khi nào. Vì vậy, khả năng hiển thị này rất quan trọng để đưa ra các quyết định kiến trúc và bảo mật tốt hơn.

Xây dựng một Hệ thống Kiểm toán Token Tự động

Việc xây dựng một hệ thống như vậy đòi hỏi một kế hoạch cẩn thận. Dưới đây là một lộ trình bốn bước cơ bản mà các tổ chức có thể tuân theo.

Bước 1: Thu thập và Tập trung hóa Dữ liệu Token

Bước đầu tiên là thu thập tất cả dữ liệu liên quan đến token. Dữ liệu này có thể đến từ nhiều nguồn khác nhau. Ví dụ, bạn cần thu thập log từ Azure AD, Okta, API Gateway, và các ứng dụng nội bộ. Sau đó, tất cả dữ liệu này nên được đưa vào một kho lưu trữ tập trung, chẳng hạn như một hệ thống SIEM hoặc một data lake.

Bước 2: Thiết lập Chính sách và Quy tắc

Sau khi có dữ liệu, bạn cần xác định những gì được coi là “bình thường” và “bất thường”. Bạn phải tạo ra các quy tắc cụ thể. Ví dụ, một quy tắc có thể là “cảnh báo nếu một token có thời gian sống quá 24 giờ”. Một quy tắc khác có thể là “gắn cờ bất kỳ token nào có quyền quản trị được cấp cho một ứng dụng không xác định”. Việc thiết lập này là một phần quan trọng của một Khung Quản trị Đám mây: Nền tảng Vững chắc cho Doanh nghiệp toàn diện.

Bước 3: Triển khai Công cụ Phân tích và Cảnh báo

Với các quy tắc đã được xác định, bạn cần một công cụ để áp dụng chúng vào dữ liệu. Các công cụ này có thể là các nền tảng SIEM hiện có (như Splunk, Datadog) hoặc các kịch bản tùy chỉnh (ví dụ: Python script). Khi một quy tắc bị vi phạm, hệ thống phải có khả năng gửi cảnh báo ngay lập tức qua Slack, email, hoặc PagerDuty.

Bước 4: Tự động hóa Hành động Khắc phục

Bước cuối cùng và mạnh mẽ nhất là tự động hóa các hành động phản ứng. Thay vì chỉ gửi cảnh báo, hệ thống có thể tự động thực hiện các hành động khắc phục. Ví dụ, nó có thể tự động thu hồi một token đáng ngờ hoặc tạm thời khóa một tài khoản người dùng. Việc này giúp giảm thiểu thiệt hại một cách nhanh chóng và hiệu quả, đây là cốt lõi của việc Tự Động Hóa Quy Trình Kiểm Toán IT Hiệu Quả.

Các Thách thức Thường gặp và Giải pháp

Việc triển khai kiểm toán token tự động không phải lúc nào cũng dễ dàng. Dưới đây là một số thách thức phổ biến và cách vượt qua chúng.

Tích hợp với Hệ thống Hiện có

Thách thức: Các doanh nghiệp lớn thường có một hệ sinh thái công nghệ phức tạp. Việc thu thập dữ liệu từ các hệ thống cũ và mới có thể rất khó khăn.Giải pháp: Bắt đầu với các hệ thống quan trọng nhất. Sử dụng các API và webhook tiêu chuẩn để tích hợp. Ngoài ra, hãy xem xét các nền tảng có sẵn các trình kết nối (connector) cho các dịch vụ phổ biến.

Xử lý Dương tính giả (False Positives)

Thách thức: Ban đầu, hệ thống có thể tạo ra nhiều cảnh báo sai. Điều này có thể gây mệt mỏi cho đội ngũ an ninh.Giải pháp: Tinh chỉnh các quy tắc của bạn theo thời gian. Bắt đầu với các quy tắc ít nghiêm ngặt hơn và siết chặt dần. Hơn nữa, hãy sử dụng máy học để giúp hệ thống hiểu được các mẫu hành vi bình thường và giảm thiểu cảnh báo sai.

Đảm bảo Hiệu suất Hệ thống

Thách thức: Việc phân tích một lượng lớn dữ liệu log có thể ảnh hưởng đến hiệu suất của hệ thống chính.Giải pháp: Xử lý dữ liệu một cách bất đồng bộ. Gửi log đến một hệ thống phân tích riêng biệt thay vì phân tích trực tiếp trên các máy chủ sản xuất. Do đó, bạn sẽ không làm chậm các ứng dụng quan trọng của mình.

Kết luận: Tương lai của An ninh Đám mây

Tóm lại, kiểm toán token tự động không còn là một lựa chọn xa xỉ. Nó là một yêu cầu bắt buộc đối với bất kỳ tổ chức nào muốn bảo mật các hệ thống quy mô lớn của mình một cách hiệu quả. Bằng cách tự động hóa việc giám sát và khắc phục, các kiến trúc sư đám mây có thể bảo vệ tài sản của mình tốt hơn, đảm bảo tuân thủ và giải phóng nguồn lực quý giá. Vì vậy, việc đầu tư vào tự động hóa hôm nay là một bước đi chiến lược cho một tương lai an toàn hơn.

Các câu hỏi thường gặp (FAQ)

Một “token” trong bối cảnh này là gì?

Trong bài viết này, “token” là một đối tượng kỹ thuật số đại diện cho quyền truy cập. Ví dụ, nó có thể là một JWT (JSON Web Token), một API key, hoặc một token OAuth. Các token này được sử dụng để xác thực và ủy quyền cho người dùng hoặc dịch vụ truy cập vào tài nguyên.

Nên chạy kiểm toán token tự động bao lâu một lần?

Lý tưởng nhất, hệ thống kiểm toán token tự động nên chạy liên tục theo thời gian thực. Dữ liệu log nên được phân tích ngay khi chúng được tạo ra. Điều này cho phép phát hiện và phản ứng với các mối đe dọa một cách nhanh nhất có thể.

Chúng tôi có thể xây dựng hệ thống này bằng các công cụ mã nguồn mở không?

Hoàn toàn có thể. Bạn có thể sử dụng một tổ hợp các công cụ mã nguồn mở. Ví dụ, bạn có thể dùng Fluentd để thu thập log, Elasticsearch để lưu trữ và tìm kiếm, và ElastAlert hoặc các kịch bản Python tùy chỉnh để phân tích và gửi cảnh báo. Tuy nhiên, việc này đòi hỏi nhiều nỗ lực thiết lập và bảo trì hơn so với các giải pháp thương mại.

Việc này có khác với kiểm toán vai trò IAM không?

Có, chúng khác nhau nhưng có liên quan. Kiểm toán vai trò IAM (Identity and Access Management) tập trung vào các quyền được gán tĩnh cho người dùng hoặc vai trò. Ngược lại, kiểm toán token tập trung vào các thông tin xác thực động, ngắn hạn được sử dụng để thực hiện các quyền đó. Cả hai đều quan trọng cho một chiến lược bảo mật toàn diện.